Il s’appelle Regin et a été repéré en premier par la société Symantec, spécialiste de la sécurité informatique : un virus qui a ouvert les oreilles des services de renseignement américain et britannique aux échanges entre les institutions européennes, notamment. C’est le 23 novembre que Symantec a fait état de la découverte de ce « malware » qu’elle a qualifié de « révolutionnaire« .

Il n’y a pas de preuve directe que Regin est bien l’un des véhicules principaux de l’espionnage de masse, dénoncé en 2013 par l’ancien consultant en sécurité informatique Edward Snowden, auquel se sont livrés la NSA américaine (National security agency) et le GCHQ britannique (Government Communications Headquarters). Mais la complexité du système viral dont le « développement a certainement duré des mois, sinon des années » est clairement un « outil d’espionnage d’un Etat » précise Symantec. Avis partagé par la société russe de sécurité informatique Karspersky, qui s’est livrée à sa propre analyse. Conclusion renforcée par les documents de Snowden sur le piratage des communications des institutions européennes dont le journal allemand Der Spiegel s’était fait l’écho en juin 2013.

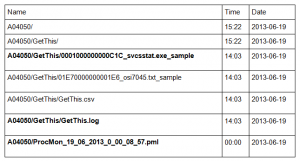

Un virus qui agit en cinq étapes et efface les traces de sa présence

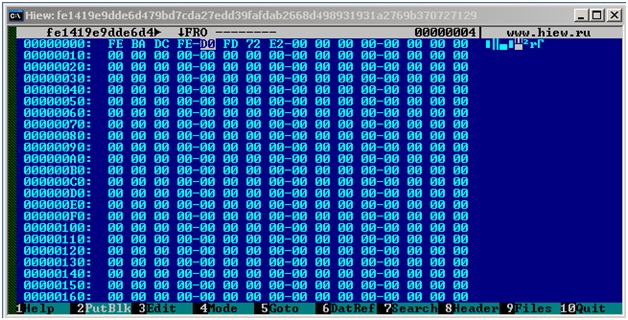

Il s’agit d’un « cheval de Troie » de type « backdoor » (porte dérobée) qui aurait été mis en service dès 2008. Une fois installé au cœur d’un ordinateur ou d’un serveur, il permet de récolter les informations et de prendre le contrôle du système (capture d’écran, prise de contrôle de la souris et curseur, vol de mots de passe, récupération de fichiers effacés, surveillance du trafic). Ce virus a notamment infecté les serveurs de l’opérateur télécom Belgacom qui gère les communications de la Commission, du Parlement et du Conseil européens. Rien de moins !

Comme le rapporte le site The Intersept, fondé par Glenn Greenwald, l’un des journaliste qui a dévoilé e 2013 l’immense scandale d’espionnage massif, ce qui impressionne les spécialistes c’est le niveau de sophistication du système, jamais atteint jusqu’ici. Ce morceau de code, qui se fait passer pour un logiciel de Microsoft pour ne pas être repéré, permet d’ouvrir la porte à plus de 50 modules viraux qui, selon les nécessités de ses concepteurs, pourront remplir toutes les fonctions d’espionnage et de contrôle voulus.

Le mode d’infection est lui-même sophistiqué, et comprend 5 étapes. La première consiste à envoyer aux employés de l’entreprise à infecter – comme Belgacom – un lien à une fausse page LinkedIn – le réseau social professionnel. Une fois la page du site ouverte, Regin infecte l’ordinateur avec de fichiers dont les noms – serial.sys, cdaudio.sys, atdisk.sys, parclass.sys, usbclass.sys – sont semblables à ceux des fichiers système utilisés par Microsoft. Puis il s’installe au cœur (kernel) du système et efface les traces de son installation sur la machine.

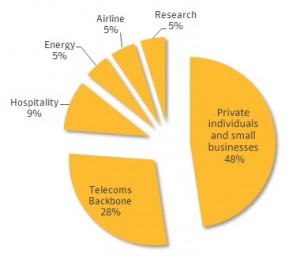

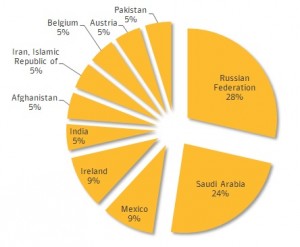

Grâce à l’identification de Regin, les informaticiens ont découvert l’ampleur de l’infection : entreprises, institutions, particuliers… Une multitude d’acteurs du monde politique, scientifique et industriel se sont retrouvés infectés par ce virus ou par l’un de ses modules, dont les spécialistes font remonter les premières versions à 2003. Cela donne une idée du temps qu’il a fallu aux espions pour développer un tel outil.

Román Ikonicoff

> Lire également dans les Grandes Archives de Science & Vie :

- L’heure du cryptage quantique a sonné – S&V n°1155 – 2013 – L’affaire Snowden a ébranlé le monde du renseignement, et la confiance entre de supposés pays alliés qui, finalement, n’ont pas cessé de s’espionner comme dans les pires cauchemars paranoïaques de la guerre froide… La recherche de nouvelles solutions techniques, comme la cryptographie quantique, vise à résoudre ce problème.

- Objets connectés : tous piratables ! – S&V n°1163 – 2014 – Ordinateurs, tablettes, smartphones, mais aussi voiture, frigo, compteur électrique… Là où il y a de l’informatique, il y a l’ombre d’un pirate à l’affut.

- Cyberguerre, pourquoi elle ne ressemble à rien de connu – S&V n°1159 – 2014 – C’est une guerre qui ne fait ni bruit, ni fumées, ni flammes… Son champ de bataille ce sont les réseaux et les systèmes informatiques, mais elle peut désorganiser les structures d’un État et créer le chaos – bien réel celui-là.